Ciberseguridad industrial y Edge Computing

Al controlar los datos más cerca de su origen y, por tanto, decidir qué datos deben enviarse a la nube, los riesgos de ciberseguridad por robo o acceso indebido a la información son mucho menores con Edge Computing.

El crecimiento de Edge Computing en la industria

La adopción del edge computing ha experimentado un crecimiento significativo en los últimos años. Según un informe reciente de Research and Marketsrl, se prevé que el tamaño del mercado mundial de edge computing alcance los 155.900 millones de dólares en 2030.

El sector industrial está inmerso en profundos cambios que están modificando su dinámica habitual. Mediante la digitalización de equipos y procesos, se busca optimizar tiempos y costes e implementar nuevos modelos de negocio que les aporten más valor. Poner en marcha estos procesos de digitalización implica recopilar un gran volumen de datos, analizarlos y entender qué decisiones hay que tomar y qué acciones hay que emprender.

La industria informática lleva años utilizando el modelo de Cloud Computing, un modelo centralizado de análisis de datos, en grandes centros de procesamiento que se encuentran en servidores con gran potencia de cálculo pero alejados del origen de los datos.

Este modelo, sin embargo, plantea una serie de problemas y suscita ciertos recelos en el mundo industrial. Por ello, está surgiendo con fuerza en la industria un nuevo modelo de computación: Edge Computing. Este modelo consiste en complementar el procesamiento en la nube con el procesamiento de datos en el borde de la red, es decir, en nodos mucho más cercanos al lugar donde se capturan los datos.

Barbara ha realizado recientemente un estudio analizando el nivel de conocimiento, necesidades y casos de uso en torno al Edge Computing en empresas industriales que te invitamos a descargar si quieres conocer más detalles sobre la implantación de esta tecnología en la industria.

La computación de borde está en plena expansión: mientras que en 2019 Grand View Research estimó el valor del mercado de la computación de borde en 3.500 millones de dólares, IDC ya predice que en 2022 el valor del mercado de la computación de borde se elevará a 40.000 millones de dólares, aumentando a 64.000 millones de dólares en 2025.

Y una de las grandes razones de esta tendencia es que aporta 3 grandes ventajas al sector industrial frente a la centralización de la informática en un punto único y remoto (la nube):

1. Ahorro de costes: cuando hay grandes cantidades de datos que analizar, el coste de transportarlos y computarlos en la nube puede ser significativo. Para entornos como ese (imagina por ejemplo un flujo de datos de varias cámaras para analizar las imágenes), es mucho más eficiente hacer la computación localmente (en el Edge) y enviar solo algunos metadatos a la nube.

2. Aumento de datos seguridad y soberanía: al controlar los datos desde su ubicación de origen y, por tanto, decidir qué y cuándo enviar a la nube, se reducen los riesgos de ciberseguridad por robo o acceso indebido a la información.

3. Menor latencia y Autonomía de Red: las frecuencias de análisis de datos desde el edge permiten trabajar con miles de datos de forma casi instantánea, y los tiempos de análisis y respuesta son del orden de milisegundos. Esto permite casos de uso casi en tiempo real, impensables en entornos cloud más orientados al análisis offline de lotes de información.

Edge AI: llevar la inteligencia al borde de la red

Otra tendencia tecnológica que, según los analistas, está cobrando impulso se orienta al desarrollo de casos de uso en el ámbito de la digitalización industrial a través de los datos que pueden recopilarse en el borde. Se trata de la Inteligencia Artificial (IA) aplicada en el borde, conocida como "Edge AI" .

Edge AI es una tecnología que consiste en utilizar algoritmos de Machine Learning para procesar datos generados por dispositivos (sensores IoT, equipos industriales, etc.) a nivel local. Este procesamiento se lleva a cabo en Nodos Edge que están localizados y conectados localmente a las propias fuentes de datos. Parte de lo que ha impulsado el crecimiento de la adopción del edge computing en las industrias es, en realidad, la inteligencia artificial.

Edge AI se beneficia de las ventajas de Edge Computing y proporciona además un modelo informático mucho más avanzado para los datos. Con esta tecnología, se pueden automatizar acciones y decisiones basadas en los propios datos, aumentando aún más la eficiencia y eficacia de la digitalización industrial.

Un ejemplo del uso de la tecnología Edge AI en el mundo industrial, es el Mantenimiento predictivo. Gracias a la información obtenida por sensores, equipos industriales y otros dispositivos IoT y a través de algoritmos que analizan los datos, buscan patrones de comportamiento y sacan conclusiones, es posible conocer la probabilidad de fallo de una máquina o elemento en, por ejemplo, una línea de producción y así decidir cuándo es mejor hacer una parada controlada para realizar labores de mantenimiento.

Ciberseguridad en el borde

La computación de borde minimiza las vulnerabilidades relacionadas con la transferencia de datos a la nube (a diferencia de la computación en la nube). El hecho de que los datos se controlen desde un elemento local, el nodo de borde, reduce significativamente este riesgo. Sin embargo, este modelo de computación también se enfrenta a una serie de riesgos de ciberseguridad que es importante tener en cuenta a la hora de desplegar en el Edge.

"Al tratarse de una arquitectura de red que se apoya en recursos distribuidos, incluso desatendidos, conectados en muchos casos a elementos críticos, su diseño de seguridad, protección y monitorización requiere especial atención. Esto es de mucha mayor relevancia cuando los Edge Nodes pueden operar los propios equipos industriales a los que están conectados."

Por lo tanto, las buenas prácticas de ciberseguridad aplicadas al Edge consisten principalmente en: 1) Garantizar la protección de los nodos Edge 2) Implantar una estrategia de desarrollo DevSecOps .

Además, también sería bueno incorporar al modelo de edge computing algunos mecanismos de protección que ya se desarrollan en los modelos de cloud computing: integridad del sistema, disponibilidad de la información y búsqueda segura de datos.

Nodos edge, el puente entre la red y los equipos industriales

Los nodos edge son responsables tanto de aislar los equipos industriales de posibles ataques desde la red como de proteger los datos que los equipos industriales capturan y envían a los propios nodos edge.

Para ello, los nodos edge que se desplieguen deben contar con mecanismos de protección para este fin, y también deben ser actualizables a distancia.

Otra buena práctica es desarrollar una lógica en los nodos edge que les permita actualizarse no sólo a sí mismos, sino también a los equipos industriales a los que están conectados.

DevSecOps: la ciberseguridad como parte del ciclo de desarrollo

La metodología DevOps promulga que los equipos de desarrollo y de sistemas, los procesos y las herramientas no deben estar separados. Todo el ciclo de vida de una aplicación, desde el diseño hasta el despliegue en producción y el mantenimiento, debe concebirse como un todo integrado. De este modo, son los mismos ingenieros los que codifican tanto la aplicación como las herramientas para probarla y desplegarla de forma automatizada en diferentes entornos.

La metodología DevSecOps consiste en introducir la ciberseguridad en la dinámica anterior, para que forme parte del ciclo de vida de una aplicación.

Esta metodología, aplicada al desarrollo de aplicaciones Edge, ayuda a prevenir los riesgos de ciberseguridad que amenazan a los nodos Edge y a los equipos a los que se conectan.

Barbara, una plataforma Edge AI cibersegura por diseño

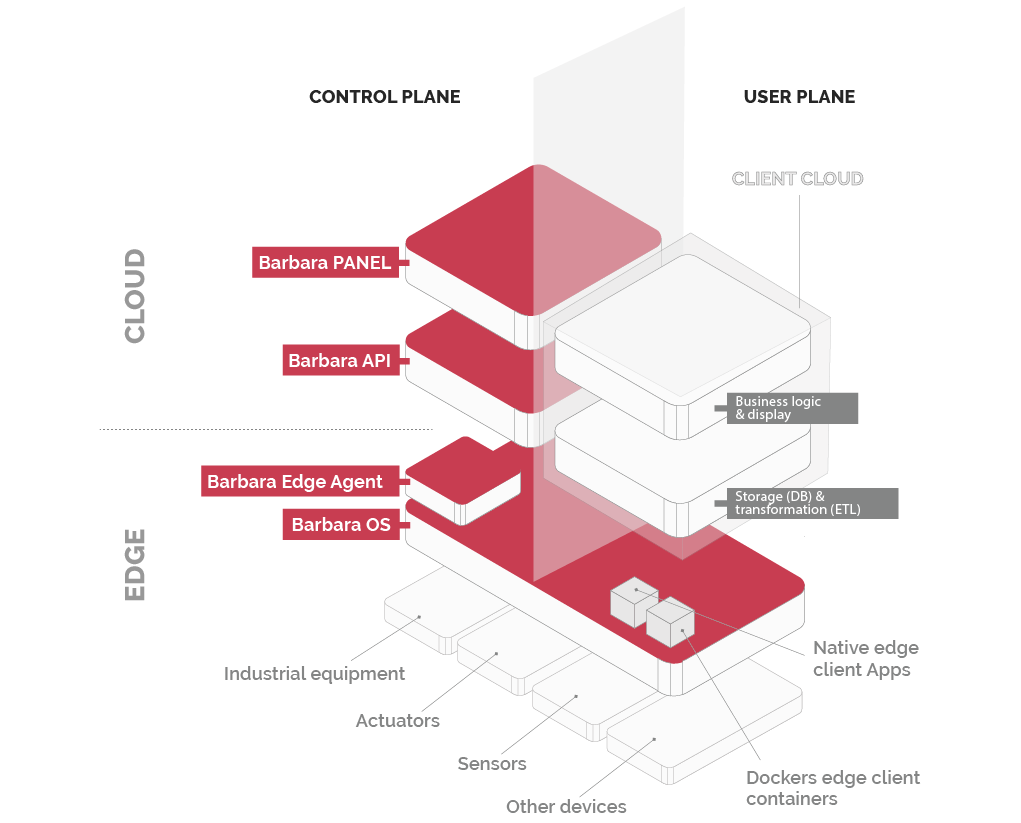

Barbara es una plataforma Edge AI diseñada para gobernar la inteligencia distribuida en entornos industriales. Ha sido construida con la ciberseguridad en su núcleo está equipada con un conjunto de funcionalidades que garantizan la privacidad y la resiliencia del sistema.

Para ello, también hemos seguido las principales recomendaciones de organizaciones como la GSMA, OWASP o el Consorcio de Internet Industrial (IIC) y normas industriales como la IEC-62443.

Entre las tecnologías que garantizan la ciberseguridad de la plataforma Barbara se encuentran:

- Sistema de aprovisionamiento y puesta en marcha configurado para que la configuración inicial y los certificados de comunicaciones se adapten a cada empresa.

- Garantizar la integridad del sistema mediante la ejecución de algoritmos de comprobación criptográfica durante el arranque, detectando posibles anomalías.

- Arranque seguro por hardware en plataformas de hardware con sistemas Trusted Platform Modules, para que las firmas de los archivos binarios se verifiquen en el momento del arranque.

- Encriptación completa de todos los datos en reposo, lo que impide la extracción de datos sensibles.

- Endurecimiento de fábrica del dispositivo, eliminando los servicios de red abiertos por defecto y otras formas vulnerables de acceso al dispositivo, como la combinación usuario-contraseña.

- Gestión de los permisos de los usuarios, segmentando el acceso a los datos en previsión del riesgo de escalada de privilegios.

- Gestión de errores mediante el rastreo, detectando eventos potencialmente peligrosos para la seguridad.

- Sistema de monitorización y autocorrección, que reduce el tiempo de inactividad de un dispositivo por avería y permite la corrección autónoma y automática de los problemas del sistema.

- Gestión de certificados a través del control de identidad y acceso basado en certificados criptográficos, que son únicos para cada dispositivo. Esto se hace de forma transparente para el usuario final y es gestionable de forma remota a través del Panel de Gestión Remota o directamente a través de la API de Barbara.

Si quiere saber más sobre la plataforma Barbara, puede descargar nuestra ficha de producto.